Dicas de Segurança

. Atualizar sempre o SQL Server com as ultimas Atualizações Cumulativas.

. Usar senha de alta complexidade para o usuário de conexão do banco com o PServer (DOCTOR) e também o usuário sa do SQL Server.

. Jamais criar usuários com direito de sysadmin no banco de dados sem extrema necessidade.

. A porta do SQL Server não deve ser aberta para fora do servidor, nem para a rede local e principalmente não para a internet.

. Essas são recomendações que podem impedir ou acesso de entidades (usuários ou outros sistemas) não autenticadas ou não autorizadas ao banco de dados.

Criptografia de Comunicação SSL entre o SQL Server e o PServer

Habilitando essa opção toda a comunicação com o Banco de Dados passará a ser criptografada, isso inclui o PServer que é o único componente que acessa o banco de dados como também o gerenciador de banco de dados como o SSMS - Microsoft SQL Server Management Studio e outros.

Após esse processo os dados de entrada e de saída que trafegam de e para o SQL Server não será mais em Texto Simples e passará a ser criptografado.

Passo a Passo para Habilitar a Criptografia de Comunicação

O primeiro passo para proteger as conexões é obter um certificado de segurança.

Caso tenha alguma dificuldade em obtenção do certificado basta entrar em contato com nossa equipe especializada de suporte (veja os contatos aqui) para auxiliar na obtenção do mesmo.

Requisitos de certificado do SQL Server

Existem vários requisitos que devem ser cumpridos pelo certificado:

Ele deve ser válido, portanto, a data e a hora atuais do sistema devem estar entre as propriedades Válido de e Válido até do certificado.

O Nome Comum (CN) na propriedade Assunto do certificado deve ser o mesmo que o nome de domínio totalmente qualificado do computador servidor.

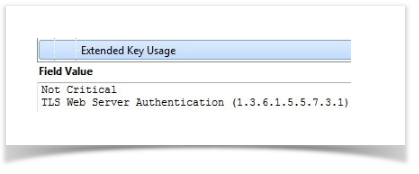

Ele deve ser emitido para autenticação do servidor, portanto, a propriedade Enhanced Key Usage do certificado deve incluir ‘ Autenticação do servidor (1.3.6.1.5.5.7.3.1) ‘ (veja abaixo).

- Deve ser criado usando a opção KeySpec de ‘AT_KEYEXCHANGE’.

- Ele deve ser colocado no armazenamento de certificados do computador local ou do usuário atual.

Instalar o certificado do SQL Server usando o Microsoft Management Console

Se você obteve um certificado que atenda aos requisitos acima, deverá importá-lo para o armazenamento de certificados em seu servidor. Siga esses passos:

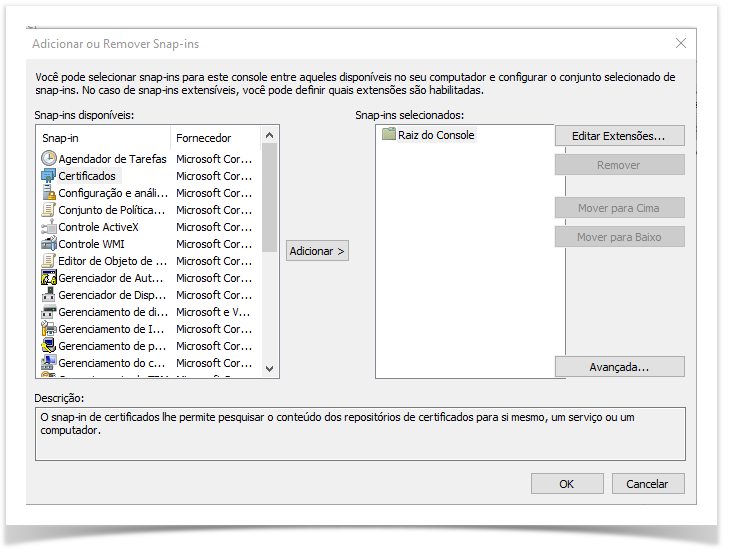

- Antes de tudo, abra o Microsoft Management Console (MMC): clique em Iniciar, clique em Executar e, na caixa de diálogo Executar, digite: MMC

- Em seguida, no menu Arquivo, clique em Adicionar/Remover Snap-in

- Logo após, selecione Certificados , clique em Adicionar.

- Você será solicitado a abrir o snap-in para sua conta de usuário, a conta de serviço ou a conta do computador. Selecione a conta de computador .

- Selecione o computador local e, em seguida, clique em Concluir.

- Posteriormente, clique em OK na caixa de diálogo Adicionar / remover snap-in.

- Clique para selecionar a pasta pessoal no painel esquerdo.

- Clique com o botão direito do mouse no painel à direita, aponte para Todas as Tarefas e clique em Solicitar Novo Certificado.

- Clique em Avançar na caixa de diálogo Assistente para Solicitação de Certificados. Selecione o tipo de certificado “Computador”.

- Logo em seguida, você poderá inserir um nome amigável na caixa de texto, se desejar ou deixá-lo em branco, e depois concluir o assistente.

- Por fim, você deve ver o certificado na pasta com o nome de domínio totalmente qualificado do computador.

Configurando o SQL Server para aceitar conexões criptografadas

- Você deve configurar o serviço do SQL Server para logar em uma conta com direito de administrador.

- Primeiro criei um usuário no Windows com senha de alta complexidade e dê direito de administrador.

- Vá em Serviços, encontre o serviço SQL Server (MSSQLSERVER), dê um clique duplo e vá na aba Logon clique em Procurar e encontre o usuário que foi criado.

- Coloque a senha, dê OK e reinicie o serviço.

Agora devemos configurar SQL Server Configuration Manager. Para isso, você deve logar no Windows com a conta criada acima que é usada para o serviço do SQL Server.

- Abra o SQL Server Configuration Manager

- Expanda Configuração de Rede do SQL Server e clique com o botão direito do mouse em Protocolos para < YourMSSQLServer > e clique em Propriedades.

- Na guia Certificado , selecione o certificado que você instalou.

- Na guia Sinalizadores , selecione Sim na caixa Forçar Criptografia e clique em OK.

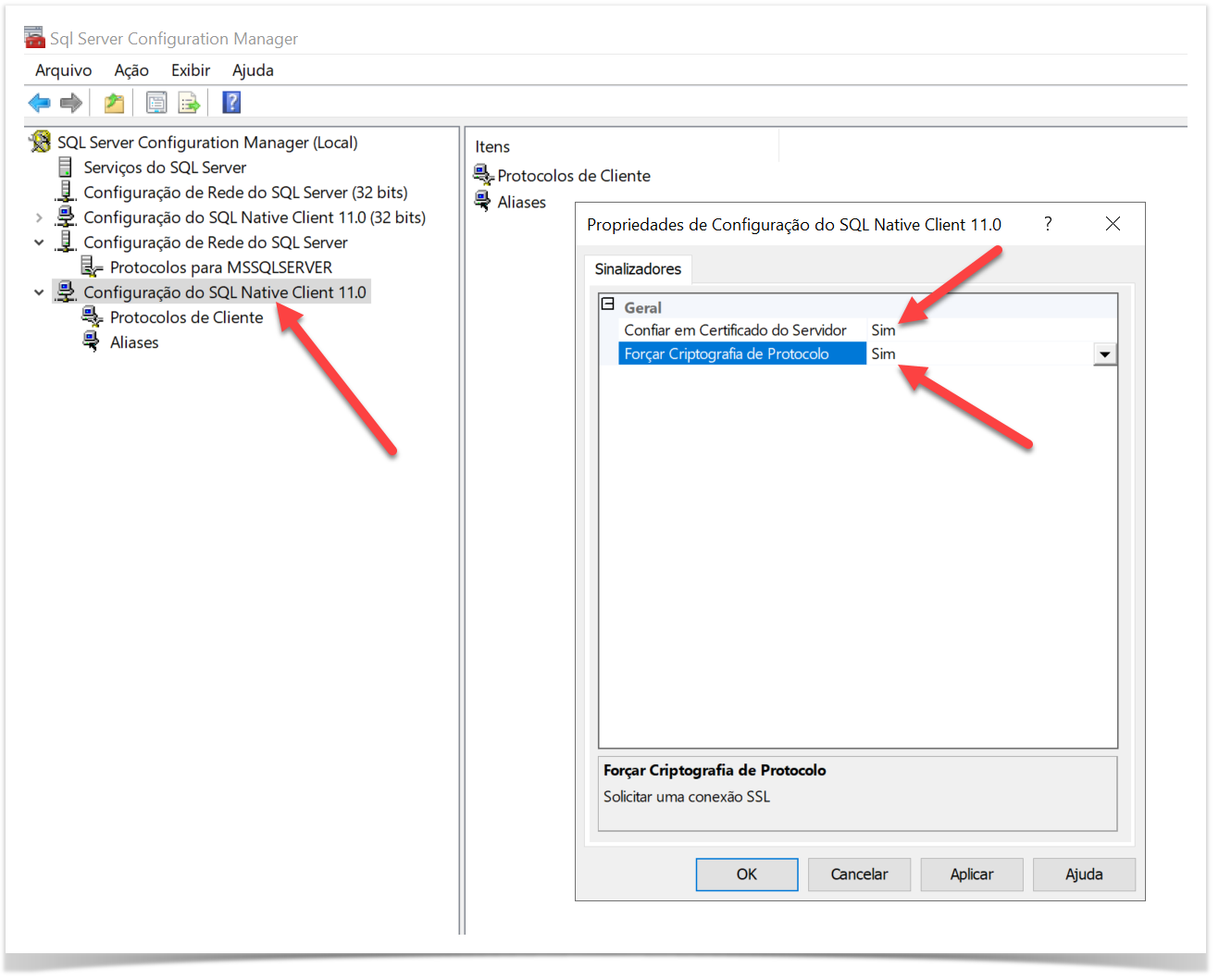

- Clique com botão direito do mouse em Configuração do SQL Native Client <versão> e em propriedades.

- Mude para Sim os campos Confiar em Certificado do Servidor e Forçar Criptografia de Protocolo.

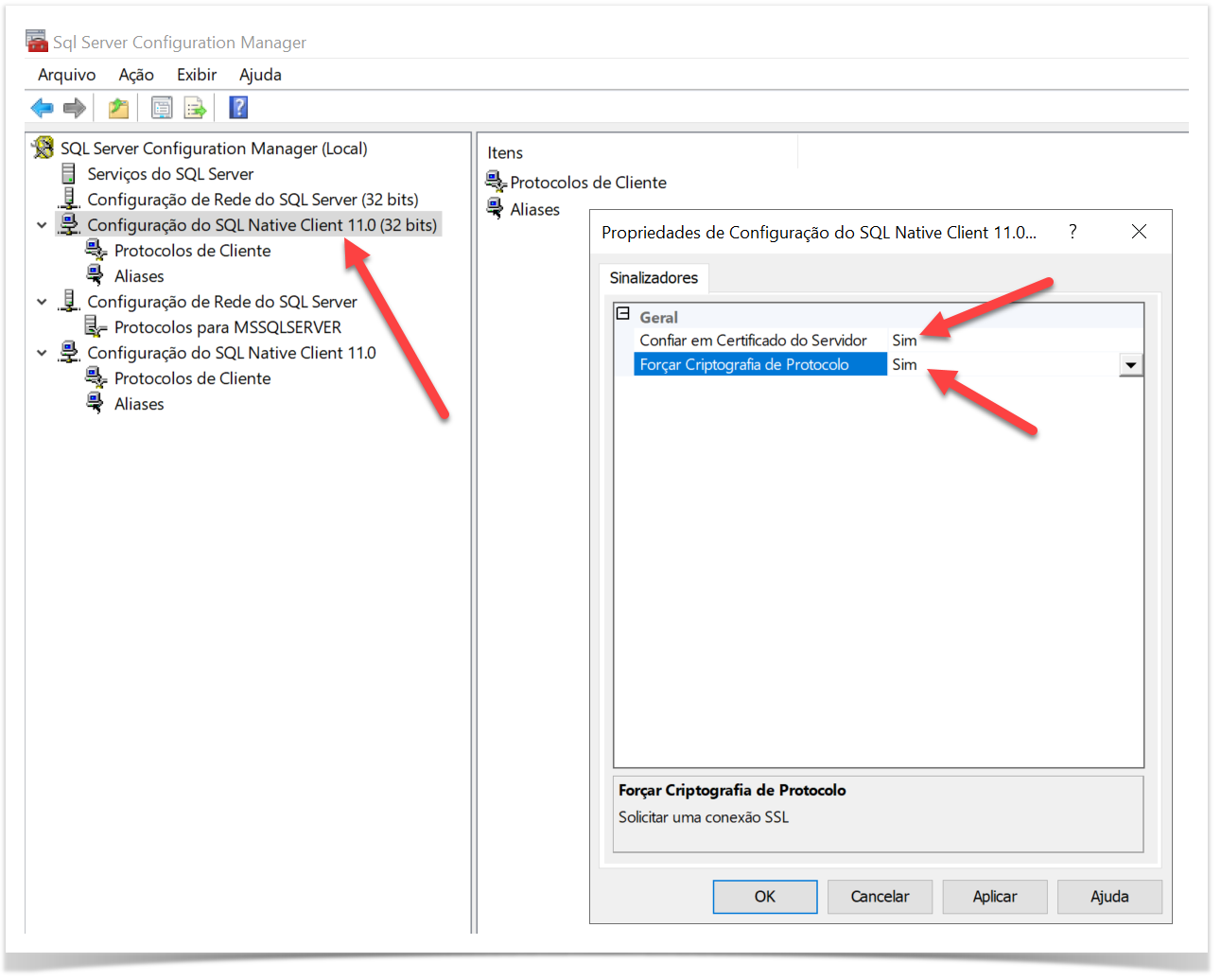

- Faça o mesmo em Configuração do SQL Native Client <versão> (32 bits)

- Reinicie o serviço do SQL Server.

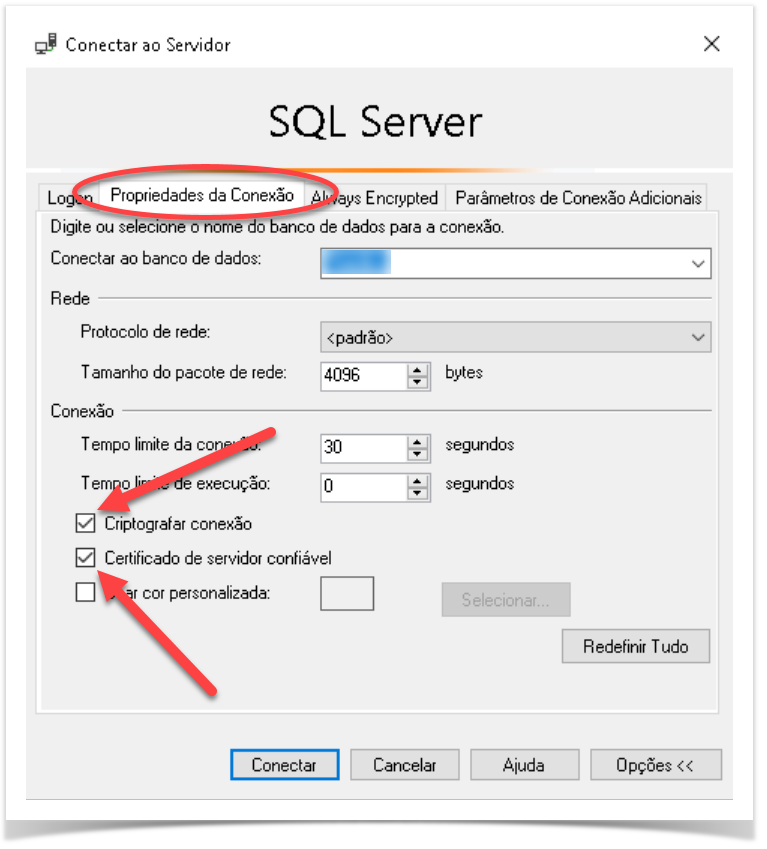

Criptografar a conexão do SQL Server Management Studio

- Clique em Opções na caixa de diálogo Conectar ao Servidor .

- Na guia Propriedades da Conexão, marque a caixa de seleção Criptografar a conexão e Certificado de servidor confiável.

Configurar o PServer

O Pserver não necessita ser configurado, ele já detecta automaticamente as configurações e já liga a criptografia.

Pronto, com isso toda a comunicação do Banco de Dados está criptografada.